Edward Snowden’ın Haziran 2013’ten bu yana sızdırdığı bilgiler, ABD Ulusal Güvenlik Dairesi’nin (NSA) dünyayı izlemek için aklımıza gelmeyecek projeler yürüttüğünü ortaya koydu. Kaspersky’nin açıkladığı en son bilgiler ise casusluk skandalını yorum yapılamayacak bir noktaya çekti.

Komplo teorileriyle başlamak tercihim olmasa da NSA skandalının vardığı noktada içinde bulunduğumuz tablonun her olasılığa açık olduğuna inanmaya başladım. Bazıları Wikileaks sızıntılarının NSA kontrolüyle yapıldığını ve bugün Londra’daki Ekvador büyükelçiliğine hapsolmuş Julian Assange’ın aslında ABD’nin casusluk potansiyelini gözler önüne sermek için tezgahlanan bir oyunun (masum ve pek değil) parçası olduğunu öne sürmüştü.

Politik etkilerinin yanı sıra siber güvenlik alanında tüm bildiklerimizi yeniden gözden geçirmemize neden olan Snowden belgeleri, yine bazılarına göre NSA’in gövde gösterisi. Birçoklarının aklına gelen bu ihtimalin arkasında ne yatabileceği konusunda birçok düşünce öne sürülebilir. Örneğin, Çin ile siber savaş halindeki ABD’nin en büyük rakibine ‘dikkatli ol’ demesi.

ABD’nin dış politikalarını kısaca gözden geçirdiğimizde, bu tür bir komplo teorisinin ne kadar yetersiz kaldığı belli oluyor. Özellikle yapılan ortaya çıkan en son bilgilerin ardından.

NSA’in ‘backdoor’ timi

Rusya merkezli siber güvenlik firması Kaspersky’nin açıkladığı rapora göre, 2001 yılından bu yana NSA için çalışan ‘süper yetenekli’ bir hacker örgütü mevcut.

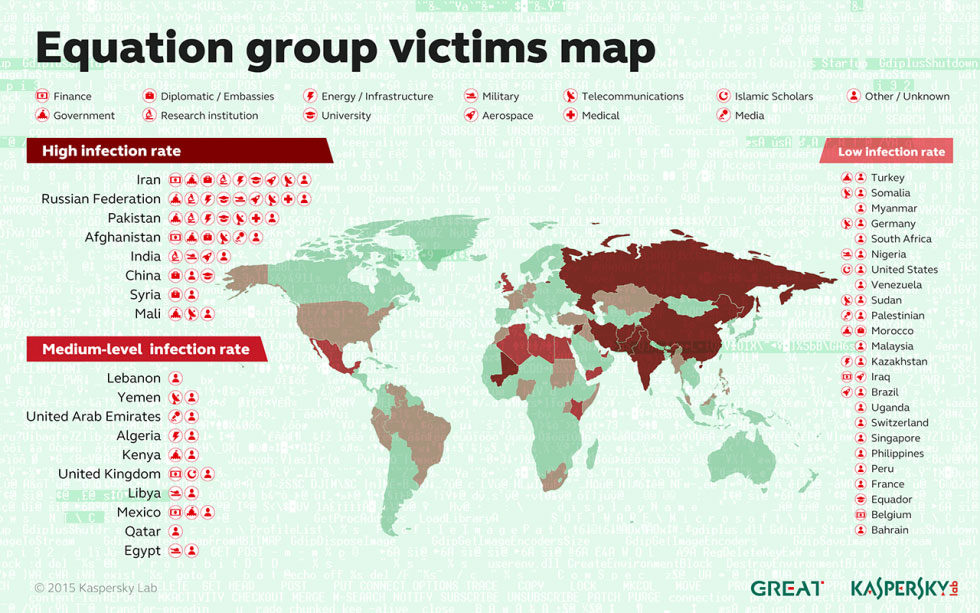

Kaspersky tarafından ‘Equation Group’ olarak adlandırılan örgütün, geride kalan 14 yılda en az 42 ülkenin bilgisayar ağlarına sızdığı belirtildi. İran’ın başını çektiği siber saldırı listesinde, Rusya ve Pakistan gibi ülkeler öne çıkarken, Türkiye ‘orta dereceli tehdit’ grubunda yer alıyor.

Ars Technica, hacker örgütünün ‘insanüstü teknik yeteneklere’ sahip olduğunu ve saldırılarda ‘olağanüstü bir yetenek ve sınırsız kaynak ortaya konduğunu’ belirtti. Equation Group tarafından yapılan saldırıların ilk dikkat çekici örneği ise İran’ın nükleer tesislerini sabote etmek için kullanılan Stuxnet yazılımıyla benzerlik göstermesi.

Kaspersky’nin verdiği bilgilere göre, ‘casuslar teknolojik bir atılım yapmayı başararak bilgisayarlar her açıldığında aktif hale gelen kötü amaçlı yazılımı bilgisayarın kullandığı donanım yazılımı içinde saklamanın bir yolunu buldu.’

IBM temelli bilgisayarlarda bilgisayar açıldığında kullanılan BIOS yazılımının ardından, güvenlik uzmanları hacker’lar için bir bilgisayardaki en önemli ikinci hedefin disket sürücü olduğunu belirtiyor. Kaspersky analisti Costin Raiu’a göre, Equation Group tarafından kullanılan kötü amaçlı yazılımın bilgisayarlara defalarca bulaşabilir.

Sayısız firmanın donanımını etkileyebiliyor

Bu noktadan itibaren casusluğun boyutu içinden çıkılması güç bir karmaşaya dönüşüyor. Çünkü Equation Group yazılımı küresel donanım piyasasının büyük kısmını oluşturan üreticileri etkiliyor.

Zerohedge sitesindeki bilgiye göre, yazılım Western Digital, Seagate Technology, Toshiba, IBM, Micron Technology ve Samsung Electronics gibi firmaların donanımlarında çalışıyor.

Casus yazılım tabii ki Equation Group tarafından kullanılan tek silah da değil. Kaspersky, hacker’ların radikal İslamcı sitelerin yanı sıra virüs bulaştırılmış USB bellekler ve CD’lerle programlar yürüttüğünü, dahası ‘Fanny’ adı verilen bir bilgisayar solucanı geliştirdiğini belirtti.

On yılı aşkın süredir faaliyet gösteren Equation Group örgütünün NSA ile bağlantısı tahmin edeceğiniz gibi ‘sınırsız kaynaklar.’ Reuters tarafından yer verilen Kaspersky raporu, NSA tarafından finanse edilen küresel faaliyetlerini de gözler önüne seriyor.

30’dan fazla ülkeye en az bir virüs

Western Digital, Seagate ve Toshiba gibi yüz milyonlarca bilgisayara donanım üreten firmalara casus yazılımla sızmayı başaran NSA, dünya genelindeki sayısız bilgisayara bulaşmayı başardıktan sonra, en 42 ülkeyi kapsayan eylemlerine başladı.

Kasperksy’nin bilgisayar ağları en çok casusluğa maruz kalan ülkeler listesinde birincilik İran’a ait. İran’ı Rusya, Pakistan, Afganistan, Çin, Mali, Suriye, Yemen ve Nijerya takip ediyor. Hedefler arasında ise devlet kurumları, askeri tesisler, telekomünikasyon firmaları, bankalar, enerji şirketleri yer alıyor. Belli kurum ve tesislerin yanı sıra nükleer araştırmacılar, radikal İslamcılar ve medya mensupları da takip edilenler arasında yer alıyor. Kaspersky, ana hedef ülkelerin en az bir virüsle takip edildiğini not düşüyor.

Kaspersky, Equaiton Group tarafından yürütülen casusluk programının merkezini açıklamadı. Ancak Stuxnet ile bağlantısı ortaya çıkarılan NSA’in, en az 42 ülkeyi kapsayan 10 yılı aşkın bir siber casusluk programının arkasında durabileceğini söylemek zor değil.

Reuters’a konuşan eski NSA çalışanlarının da Kasperksy’nin analizini doğruladığı belirtildi. Eski bir çalışan Equation Group silahlarının en az Stuxnet kadar değerli görüldüğünü söylerken, eski bir ajan NSA’in casus donanım yazılımı geliştirdiğini ancak hangi amaçlarla kullandıklarını bilmediğini söyledi.

Operasyon haritası

Kaspersky tarafından hazırlanan harita, ABD’nin dış politika stratejisini yansıtıyormuş gibi duruyor. Hedef alınan ülkelerdeki sektör ve kurumlar şu şekilde sıralanıyor:

– Devletler ve diplomatik kurumlar,

– Telekomünikasyon,

– Uzay-havacılık,

– Enerji,

– Nükleer araştırma,

– Petrol ve doğalgaz,

– Askeri,

– Nanoteknoloji,

– Radikal İslamcı aktivistler ve dini isimler,

– Medya,

– Ulaşım,

– Finansal kurumlar,

– Kriptografi (şifreleme) teknolojisi geliştiren firmalar.

Kaspersky, Equation Group tarafından kullanılan ve Stuxnet taşımak için de kullanılmış olabilecek platformları da şu şekilde sıraladı:

– Equationdrug: Oldukça karmaşık olduğu belirtilen platform, hacker’ların istedikleri zaman yükleyip sistemden silebilecekleri modül plugin (eklenti) içeriyor.

![Hack'lenen bir foruma enjekte edilen PHP script örneği [Kaspersky Lab]](https://www.dijitalx.com/wp-content/uploads/2015/02/php_eg.jpg)

– Grayfish: Equation Group tarafından kullanılan en güçlü saldırı silahı. İşletim sisteminin açılmasıyla aktif hale geliyor ve kullanılması için Windows’u etkileyen ‘bootkit’ virüsü gerekiyor.

– Triplefantasy: Grayfish ile kullanılan gelişmiş bir truva atı virüsü. Doublefantasy’nin gelişmiş versiyonu ve daha yeni bir truva atı olarak biliniyor.

– Equestre: Equationdrug ile aynı vazifeyi görüyor.

– Fanny: Ortadoğu ve Asya’daki hedeflerden bilgi toplamak için 2008’de geliştirilen solucan. Etkilenen hedeflerin daha ilk olarak Doublefantasy, ardından Equationdrug tarafından etkilendiği biliniyor. Fanny, Stuxnet ile tespit edilen iki ‘sıfır gün açığı‘ kullanmıştı.

![.LNK dosyalarına sızan Fanny örneği [Kaspersky Lab]](https://www.dijitalx.com/wp-content/uploads/2015/02/fanny_01.jpg)

Kaspersky, en gelişmiş casusluk virüsü Regin’i bile geride bıraktığı belirtilen saldırı tekniklerinde en önemli detayın, donanım yazılımına sızmak olduğunu belirtti.

12 farklı sürücü kategorisinde çalışabilen casus donanım yazılımı, siber casusluk dünyasında benzeri olmayan bir teknoloji.

Equatiın Group tarafından kontrol edilebilen bir hard diskte beliren bir görüntü durumu özetliyor:

![[Kaspersky Lab]](https://www.dijitalx.com/wp-content/uploads/2015/02/eq_adware.jpg)