Casusluk ve fidye yazılımların başrol oynadığı 2014’ü değerlendiren siber güvenlik uzmanı Süleyman Özarslan, çok tartışılan iCloud saldırısının Apple’ın açığından kaynaklandığını belirtti.

Devletler ve son kullanıcıların yoğun siber saldırı altında kaldığı 2014, birçok internet kullanıcısı ve firmanın başını ağrıttı. KKTC’de düzenlenen CypSec konferansında bir araya geldiğimiz Ankara merkezli Picus Security kurucu ortaklarından Süleyman Özarslan, geçtiğimiz yılın saldırı analizini yaptı.

Özarslan, dikkatlerden kaçan ve tehdidi halen süren Kerberos, Sandworm v Drupal 7 gibi saldırılara değinirken, 2014’ün en çok konuşulan saldırıları arasında yer alan iCloud’un Apple tarafında yaşanan açıktan kaynaklandığını söyledi. Özarslan, fark edilen saldırıların yanı sıra henüz tespit edilmemiş birçok saldırı olduğuna inanıyor.

DijitalX’e açıklama yapan Özarslan, 2014’te siber dünyadaki stratejilerin değiştiğini belirtti:

2014, genel olarak bir APT (Gelişmiş Sürekli Tehditler) yılı olarak belirdi. Devletlerarasındaki siber saldırıların en ayyuka çıktığı yıl oldu. Geleneksel savaşlar nasıl topla tüfekle yapılmıyorsa, siber alanda da stratejiler değişti. Özel hedefler seçiliyor, özel kötü amaçlı yazılımlar hazırlanıyor, saldırı düzenleniyor ve kimseye görünmeden hedeften çıkılıyor. Saldırılar genelde aradan bir süre geçtikten sonra ortaya çıkıyor.

Güvenlik firmalarının da devletler tarafından desteklendiği açıkça gözler önüne serildi. Rusya için bu firmanın Kaspersky, ABD için de FireEye olduğunu gördük. Kaspesky NSA’in kullandığı siber örgüt Equation Group’u ifşa ederken, FireEye Çin destekli Sony saldırısını deşifre ederek öne çıktı.

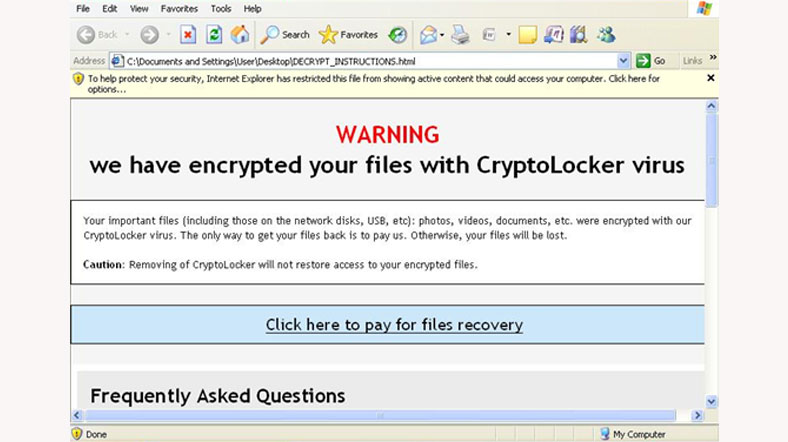

İlk sahneye çıkan saldırı Cryptolocker

Özarslan, Türkiye’de birçok kullanıcıyı ve firmayı etkileyen Cryptolocker’ın 2014’teki perdeyi açan yazılım olduğunu belirtti:

Ocak-Mart döneminde fazlasıyla tanık olduğumuz ilk ciddi saldırılar, fidye yazılımlar (ransomware) olarak belirdi. Cryptolocker gibi fidye yazılımlar 2014’te birçok kişiyi etkiledi ve etkilemeye devam ediyor. Bu saldırılarda Türkiye’de kullanıcılara giden standart e-postaların çok iyi incelendiğini ve profesyonelce hazırlık yapıldığını gördük. Fidye yazılımları her yaştan kullanıcıyı ve büyük-küçük ayırt ekmeksizin çok sayıda firmayı etkiledi.

Fidye yazılımlar aslında Türkiye’de Avrupa’dan daha sonra duyulan bir tehdit oldu. Almanya’da 16 milyon e-postanın ele geçirilmesiyle artan saldırılar sonunda ülkemize kadar ulaştı. Alman Bilgi Güvenliği Kurumu (BSI) ülke nüfusunun beşte birini ilgilendiren hırsızlığı aslında tesadüfen keşfetti.

En ciddi saldırılardan biri Heartbleed oldu

Nisan-Haziran aylarında karşımıza çıkan en önemli saldırı ABD’de sağlık sistemini etkileyen Heartbleed oldu. Özarslan, 2014’ün en önemli ilk üç saldırısından biri olarak kabul ettiği Heartbleed’in, en güvenilir iletişim protokollerinden Open SSL’e olan güveni sarstığına dikkat çekti.

Komut protokolde ortaya çıkan açık sayesinde, güvenli iletişim sağlayan bir sunucunun hafızasından bilgi ve şifreler ele geçirildi. ABD’de bu yöntemle 4,5 milyon hasta verisi çalındı. Saldırı araştırıldığında, hacker’ların bu yöntemi en az iki yıldır kullandığı anlaşıldı.

Temmuz – Eylül arasında karşımıza çıkan en önemli güvelik tehdidi ise ‘Shellshock’ oldu. Bashdoor olarak da bilinen saldırı, Unix tabanlı sistemleri hedef aldı. CGI (Common Gateway Interface) standardı kullanan web sitelerine saldırı düzenlenmesini sağlayan Shell shock, hacker’lara binlerce sayfada komut çalıştırma imkanı tanıdı. Sunucuya kullanıcı eklenmesi, ayarların değiştirilmesi gibi birçok saldırı düzenlenmesine neden oldu.

![Heartbleed ve Shellshock saldırılarının arttığı dönemler dikkat çekici. [Kaspersky]](https://www.dijitalx.com/wp-content/uploads/2015/06/heartbleed_shellshock.jpg)

‘iCloud Apple’ın hatasıydı’

Özarslan, teknik olarak en önemli saldırının Shell shock olduğunu belirtse de, Apple iCloud saldırısının medyada bulduğu yankıyla öne çıktığını ifade etti. Saldırının kaynağını ise API (Uygulama Programlama Arayüzü)olarak belirtti:

iCloud’daki yaşanan sıkıntı şu şekilde özetlenebilir: Siz telefonunuzdan bulut hesabınıza üç kere yanlış girdiğiniz zaman o hesap kilitlenir ve belli bir süre şifreyi tekrar denemenize izin verilmez. Denedikçe de size tekrar imkan sunulan süre aralığı artar. Bu yöntem, deneme-yanılma dediğimiz ‘brute force’ saldırılarını engellemek için yapılıyor.

![[imgur]](https://www.dijitalx.com/wp-content/uploads/2015/06/icloud_imgur-300x208.jpg)

Güvenlik uzmanları AJT için yaptığımız haberde farklı görüşler de sunmuştu.

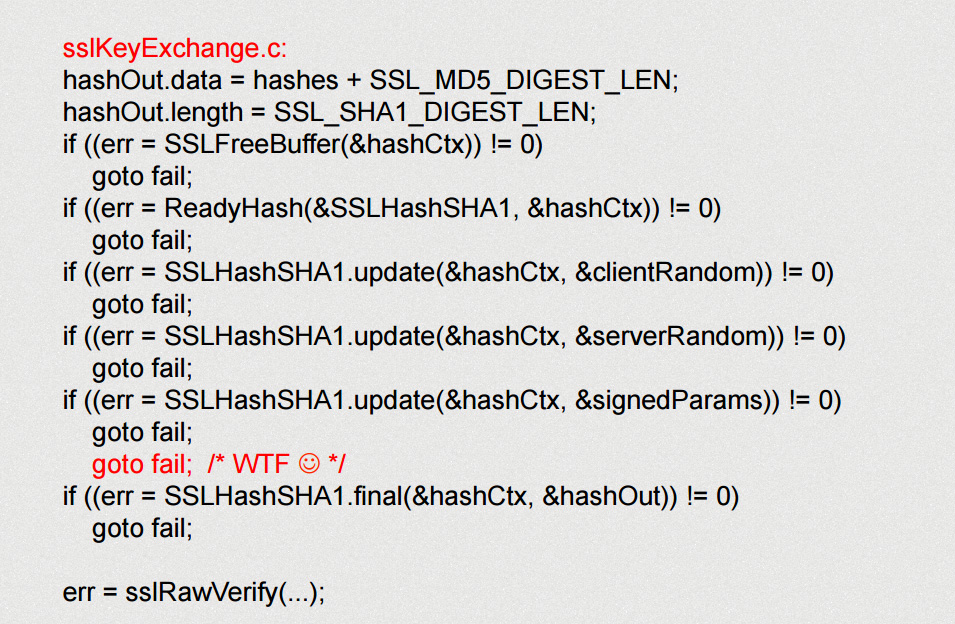

Apple iOS işletim sistemini kullanan mobil cihazları etkileyen güvenlik açığı ise HTPS üzerinden yapılan güvenli iletimlerde ortaya çıkan basit bir programlama hatası olarak belirdi. HTPS’de ‘hand shake’ dediğimiz, yani iki tarafın veri aktarımı öncesinde şifre takası yaptığı anda araya giren hacker, şifreli trafiği dinleyebilmeyi başardı. Güvenlik açığının kaynağı ise çok basit olmasıyla dikkat çekiyor. Hata, veri transferinde kullanılan şifreyi kodlayan yazılımcının bir komutu iki kere arka arkaya yanlış yazmasından kaynaklanıyor.

Geliştiriciler hacker’ların kendisi olabilir

Özarslan, hackerların deneme-yanılma saldırıları için özel olarak geliştirdiği ve saniyede yüzlerce şifre deneyebilen algoritmaların iCloud saldırısında kullanıldığına kesin gözüyle bakıyor.

Apple, API üzerinden parola denenmesini engellemeliydi. Sonuçta bu önlemi mobil cihazlarda ve PC’de alıyorsanız, aynı Kayıt (Log In) imkanı sağlayan hizmetlerde de alınması gerekirdi. Apple, API’ları genelde geliştiricilerin kullandığını düşünerek dikkat etmemiş olabilir ancak hackerlar zaten bunun farkında ve bazıları geliştirici de olabilir.

Örneğin bir hacker bir bankanın ve e-ticaret sitesinin internet hesaplarına sızmak isterse, amacına ulaşamayacağını hissettiği anda mobil uygulamalara saldırmaya başlar. Mobil uygulamalar kapalı kutu gibi görünse de aslında birçok saldırıya kapı aralayabilirler.

iCloud saldırısının yaşandığı dönemde öne çıkan bir diğer gelişme, 5 milyon Gmail hesabının ele geçirilmesi oldu. Rusya merkezli bu saldırıda aslına bakarsanız Gmail gerçekten hack’lenmedi. Hacker’lar, geçmişte ağırlıklı olarak forumlara düzenlenen saldırılarda elde edilen şifreleri toplu halde internette yayımladılar. Gmail uzantılı e-postaları filtreleyerek bu hesaplara ait şifrelerle e-posta hesabına da girmeyi başardılar.

Buradan internet kullanıcılarının çıkarması gereken ders şu: Gmail veya benzeri bir e-posta hizmetinde kullandığınız bilgileri forumlarda veya başka site veya hizmetlerde kullanmayın. Aynı şifre kullanma hatası, Gmail saldırılarıyla tekrarlanmış oldu. Kısaca Gmail aslında hack’lenmedi ancak şifreler başka kaynaklardan elde edildi.

Sandworm devlet yetkililerini hedef aldı

Özarslan, yazın sona ermesiyle beliren ilk saldırının Microsoft üzerinden hazırlandığını ve devlet çalışanlarının hedef alındığını belirtti:

Ekim’in gelmesiyle hedef alınan kurum Microsoft oldu. Windows işletim sistemi kullanan bilgisayar ağlarında bir domain (alan adı) kontrolü vardır. Bir bilgisayar, yapılacak bir güncelleme veya değişikliği tüm bilgisayarlar için kontrol edebilir. Söz konusu açık, dışarıdan veya içeriden yapılacak bir saldırıyla ele geçirilecek bilgisayar aracılığıyla merkezi sistemin kontrolün erişme imkanı sundu. Bu açıkla yapılan ciddi saldırılara tanık olmadık ama güvenlik testleri neredeyse her Windows sisteminde uygulanabilir olduğunu gösterdi.

Sandworm adı verilen saldırıda, Windows’u etkileyen açık kullanılarak özel olarak hazırlanmış bir PowerPoint veya başka bir dokuman, hedefe gönderiliyordu. Dosya kullanıldığında yüklenen kötü amaçlı yazılımla bilgisayar ele geçiriliyordu. Sandworm’un özelliği, indiren kişinin bir şekilde açmasını, yüklemesini gerektirmesi.

Çok sayıda kurban alan saldırı, özellikle devletler tarafından birbirlerine karşı kullanıldı. Sandworm açığı kullanarak çok hedefli saldırılar düzenlendi. Orta Avrupa ülkelerinde devlet başkanları ve yetkililerine Sandworm içerikli e-postalar gönderildi ve hesapları ele geçirilmeye çalışıldı.

![[FireEye]](https://www.dijitalx.com/wp-content/uploads/2015/05/fireeye.jpg)

Open SSL’e bir darbe daha

Özarslan, Heartbleed’in ardından 2014’te kapanışı yapan saldırılardan bir diğerinin yine Open SSL’i hedef aldığını belirtti:

Ekim’de çıkan Poddle adlı saldırı Open SSL 3.0 protokolünde kaynaklanan bir güvenlik açığı olarak belirdi. Poddle, özellikle şifresiz Wi-fi ağı kullanan kişileri zor durumda bıraktı. Güvenlik açığı nedeniyle sayfalarda oluşan çerezler (cookie) normalde olması gerektiği gibi devre dışı kalmadı ve Gmail şifresi gibi kullanıcının sahip olduğu yetkileri hacker’a da atadı. Böylece şifresiz ağlarda hacker’lar birçok kişinin bilgilerini çerezler sayesinde elde etti.

SQL Injection olarak beliren Drupal 7, kendi kodundaki hatadan dolayı hacker’lara fırsat verdi. Açıktan yararlanan hacker’ların kullanıcı adı ve şifre bile kullanmadan admin (yönetici) konumuna gelebiliyordu. Bu açığa karşı Drupal’ın uyarıları sayesinde çok hızlı yama yapıldı.

Özarslan, bu tür saldırılara maruz kalmamak için kamu alanlarında şifresiz Wi-fi ağlarının kullanılmaması gerektiğinin altını çizdi.

Kapanış ‘The Interview’ ile geldi

Sony, Guardians of Peace örgütünün saldırısıyla 2014’te Apple’ın ardından en çok konuşulan ikinci firma oldu. The Interview filmi nedeniyle patlak veren saldırı, çalışanların bilgisayarlarında beliren bir tehdit mesajıyla ortaya çıktı. Sony tehdide rağmen filmi gösterime sokunca, CEO’ların maaşlarına ve e-postalarına kadar sayısız belge hacker’lar tarafından yayımlandı.

FireEye’ın deşifre ettiği saldırıda sorumlu K.Kore olarak açıklanırken, Sony ilk başta savrulan tehditleri dinlemeyerek filmi yayımladı.

Güvenlik uzmanlarının komik halleri

Devlet, kurum ve son kullanıcıya ders niteliği taşıyan 2014, güvenlik birimlerinin düştüğü komik halleri de medya aracılığıyla gözler önüne serdi.

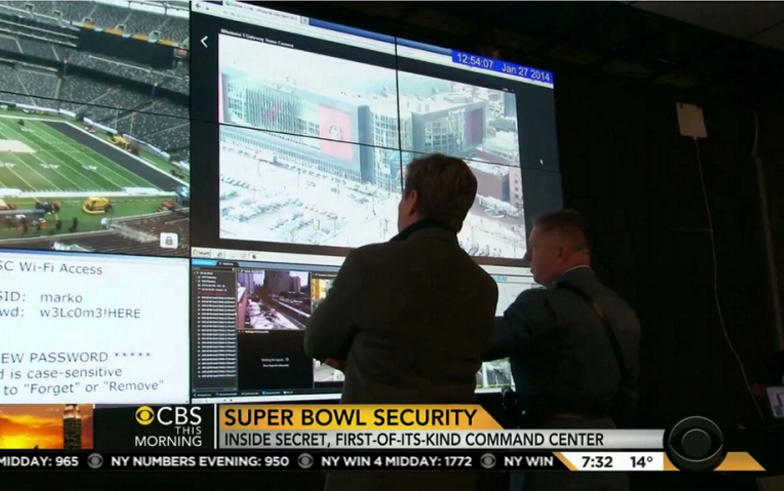

Brezilya’da düzenlenen Dünya Kupası’nda güvenliği sağlayan siber merkezde çekilen bir fotoğrafta sisteme giriş için kullanılan bilgiler medyaya komik bir hatayla verildi.

Aynı durum, ABD’de Super Bowl esnasında yaşandı. CBS sabah haberlerinde güvenlik merkezinin sistemine erişim bilgileri aynı şekilde ifşa edildi.