Girne’de düzenlenen siber güvenlik konferansında söyleşi yapma şansı bulduğun bilişim teknolojileri uzmanı Tarık Kobalas, birçok firmanın merkezi kayıt sistemi oluşturmalarını öngören 5651 sayılı kanundan bile habersiz olduğunu belirtti. Kobalas, 2007’de yürürlüğe giren yasanın yanı sıra firmaların dikkat etmesi gereken çözümlere değindi.

Türkiye’nin siber güvenlik alanında önde gelen uzmanları ve analistler, Kuzey Kıbrıs Türk Cumhuriyeti’nde (KKTC) gerçekleştirilen CypSec 2015 konferansında bir araya geldi. Girne Amerikan Üniversitesi’nde gerçekleştirilen konferansta yer alan firmalardan Crypttech’in Teknik Destek Müdürü Tarık Kobalas ile firmalar için geliştirdikleri güvenlik çözümleri ve performans yazılımları hakkında konuştuk.

İlk olarak Crypttech hakkında kısaca bilgi alalım…

Crypttech olarak bilgi güvenliği çözümleri üretiyoruz. Bugüne kadar piyasaya sürdüğümüz dört tane ürün bulunuyor. Sürekli geliştirilen bu ürünler bugün 700’den fazla kurumsal müşteri tarafından kullanılıyor. Bilgi güvenliğinde SIEM (Security Information and Event Management) odaklı ürünler üzerinde çalışıyoruz. Ayrıca Hotspot ve Log alanında ürün sunuyoruz.

Kamu alanlarında hotspot güvenliği nasıl sağlanıyor?

Wi-Fi hotspot başlıca telefonlarda kullandığımız bir özellik ancak kurumsal boyuta getirdiğimiz zaman kullanıcıyı yetkilendirmek için birçok yöntem kullanabiliyorsunuz. Eğer bir yöneticiyseniz, şirketinize gelen misafirlerin kim olduğunu bilmeniz gerekiyor. Wi-Fi güvenlik standartlarının ve kullanıcı erişimini kontrol eden sistemlerin yanında, ağ kimlik denetimi ürünü hotspot da kullanılan mekanizmalardan bir tanesi.

Kullanıcılara gönderilen SMS’ler buna örnek gösterilebilir. TC kimlik numarası ile doğrulama yapabilirsiniz. Kamuya açık hizmet kapsamında Wi-Fi kullanmak isteyen kişi adını, soyadını, doğum yılını ve tarihini TC kimlik numarasıyla giriyor. Telefon numarasını da yazdığı zaman girdiği bilgiler doğrulanırsa kendisine bir şifre gönderiliyor. Bu şekilde kullanıcıların profilinin oluşturulması ve yetkilendirilmeleri gibi işlemler yönetilebiliyor.[quote_box_right]Şifresiz Wi-Fi ağlarına bağlanmak çok büyük bir risk doğuruyor.[/quote_box_right]

SMS’in yanı sıra en çok kullanılan yöntemlerden biri sosyal ağ üzerinden erişim. Otel gibi işletmelerde müşterilerin ayrılacağı zamana kadar internet erişimi de sağlayabiliyorsunuz. Bu noktada Türk Hava Yollarını (THY) örnek verebilirim. THY dünyanın dört bir yanındaki tüm ofislerinde ‘sponsor’ adı verilen yöntemle kullanıcıların internete bağlanmasını sağlıyor. THY çalışanı olduğunuzu ve bir arkadaşınızın ziyarete geldiğini düşünün. Kullanıcılar bilgilerini karşılama sayfasında arkadaşınızın bilgilerini ve cep telefonu numarası ile e-posta adresini giriyorsunuz. Ardından misafirinizin ne kadar süreyle ve hangi genişbant aralığında internet kullanacağını belirliyorsunuz. Onay geldikten sonra kullanıcıya SMS yoluyla şifre geliyor ve Wi-fi ağına girebiliyor.

‘Siber suçlarla mücadele için önemli’

Kamu alanlarında güvenli hotspot kullanımı, büyük işletmelere sağladığı kolaylığın yanı sıra, oluşturulan kullanıcı profilleri sayesinde siber suç işleyenleri tespit etmek adına önem taşıyor. Tarık Kobalas, dijital imzalarla siber suçluların izini sürmenin kolaylaşacağını belirtti:

Hastaneler, oteller, restoranlar ve havaalanı gibi kamusal alanlarda genelde doğrudan SMS ile erişim yöntemi tercih ediliyor. Crypttech olarak bugün otel, hastane ve AVM zincirlerine hotspot güvenliği sistemleri sunuyoruz. Bazı müşteriler için sistemi özelleştirebiliyoruz. Böylece hastane veya mağazalar TC kimlik ve SMS ile doğrulama yapıldıktan sonra kampanyaları hakkında bilgilendirici notlar da gönderebiliyor.

Yasal anlamda baktığınızda bilgi doğrulaması düzenli sorumluluk ve zorunluluk gerektiriyor. Bu sebepler arka planda kullanıcının kim olduğunu her zaman belirtilmesi gerekiyor. Eğer profili oluşturulan bir kişi ileride siber veya başka bir suç işlerse dijital imzalarının yer aldığı kayıtlara başvuruluyor. Gerekli olduğu zamanlarda kurumlar kayıt sistemlerindeki bilgileri yetkili makamlarla paylaşabiliyor.

Beyin görevi gören arayüz

Şirketler için en faydalı teknolojilerden bir tanesi, 7/24 ne olup bittiğini kayıt altında tutan ve belli sistemleri kontrol eden yazılımlar. Kobalas, Crpyttech’in geliştirdiği Log (bilgisayar teriminde oturum) sistemi, belli komutlara göre denetim gerçekleştirebilme özelliği de sunuyor:

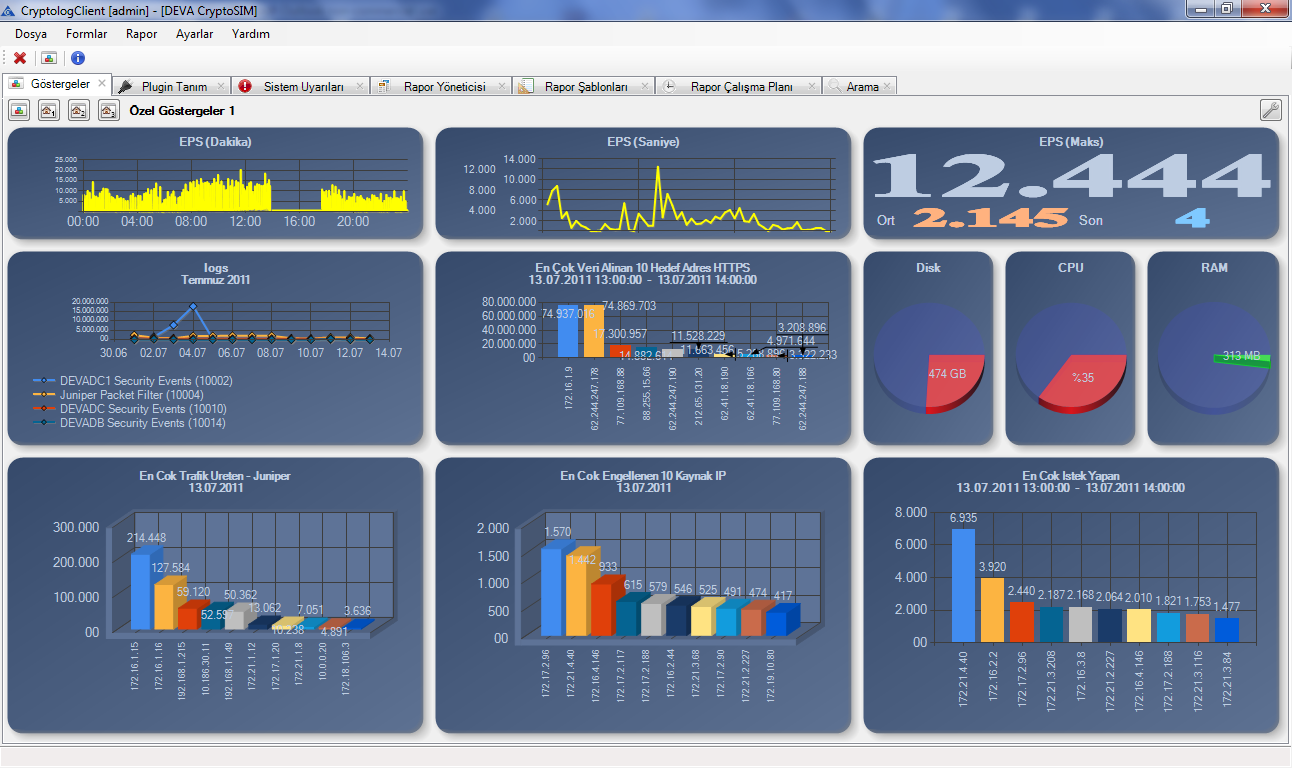

Cryptolog merkezi log yönetim sistemi olarak ifade edilebilir. Sisteminizdeki uygulamalarınızın, platformlarınızın, cihazlarınızın ve aklınıza gelecek kayıt üreten tüm ürünlerinin işlem verilerini merkezi bir veya birkaç noktada toplama mantığını taşıyor. Kayıtlar aracılığıyla raporlar ve standartların denetimi ve uyumluluğunu sağlamak çok daha kolay bir hale geliyor. Kayıtları birçok yöntemle merkezi bir noktaya getirdikten sonra detaylı analizler gerçekleştirme imkanına erişiyorsunuz.

Firmalar kanun gereği veri trafiklerini kayıt altına almak zorunda.

Log sistemlerinin düzenlenmesinde kamu için geçerli olan 5651 sayılı kanuna göre hareket etmek gerekiyor. 5651 sayılı kanunu beş farklı kategoriye değiniyor. Bunlardan bir tanesi internet toplu kullanım sağlayıcı olarak geçiyor. Kısaca, sizin şirketinizde internete erişiliyorsa, erişim detaylarının anlık olarak devlete bilgisinin verilmesi ve bu detayları değiştirilmediği veya manipüle edilmediğinin garantisini vermeniz gerekiyor.

Log sistemlerinin ürettiği kayıtların değiştirilmeden tutulması şart. Çünkü eriştiğiniz bir detayın içindeki veriyi değiştirmek çok kolay olsa da ama önemli olan veriyi merkezi bir noktaya almak ve bunu birçok sistemle beraber oraya çekebilmek. Merkezi yönetim sistemi Cryptolog, güvenlik duvarlarından sunuculara, alıcılardan akülere kadar tüm sistemlerinizin içindeki verileri ve uygulamaları takip ediyor ve işlemlerini kayıt altına alıyor.

Merkezi bir noktada biriktirebildiğiniz tüm bu veriler üzerinde belli şartlar ve durumlar da belirleyebiliyorsunuz. Örneğin, ‘X firmasına e-posta gönderildiğinde’, ‘A kişisi kapıdan geçtiğinde’ gibi durumlarda uyarı mesajı gönderilebiliyor, belli bir aksiyon alınabiliyor.

Kısaca bir kurumun bilgisayarındaki işletim sisteminden güvenlik kamera ağına kadar yazılım ve donanım bazındaki tüm veri üreten sistemlerin bağlı olduğu bir platformdan bahsediyoruz.

5651 yasası güvenlik odaklı olduğu için siber saldırı ihtimalini en aza indirmek ve gerektiğinde tespitini yapabilmek istiyor. Bu sebeple kapı sistemi ve kameralara çok karışmasa bile eğer şirketinizde web veya e-posta sunucusu varsa, şirketinizden dışarıya akan veri trafiği ile dışarıdan gelen trafiğin anlık olarak kayıt altında tutulması gerekiyor. Devlet ayrıca bu kayıtların değiştirilmemesini şart koşuyor.

Yerel ağınız, kapı veya kamera gibi iç güvenlik sistemleriniz ise 5651’i doğrudan ilgilendirmiyor.

Log sistemini bir sunucuda topladığınız gibi birkaç parçaya da bölebiliyorsunuz. Ayrıca, çalışacağı yönetim panelini başka bir sunucuda kurabiliyorsunuz. Verileri toplamak ve işlemekle görevli farklı sunucular da kullanılabiliyor. Genel yaklaşım ise tüm sistemi merkezi bir noktaya toplamak olarak beliriyor.

Verileri ‘akıllandırma’ yöntemi

Şirketlerin tüm faaliyetlerine ait veriler sadece denetim ve düzen sağlamak için değil, aynı zamanda organizasyonların geleceği için kritik önem taşıyan analizlerin gerçekleştirilmesi için kullanılıyor. SIEM, yani Bilgi Güvenliği ve Olay Yönetimi Sistemi, oturumlara ait verileri karşılaştırarak şirketlere işlem performansını artırma ve güvenlik duvarlarını belirgin ölçüde geliştirme imkanı veriyor. Kobalas, son dönemde sıkça yaşanan deneme yanılma saldırılarının önüne SIEM ile geçildiğine dikkat çekti:

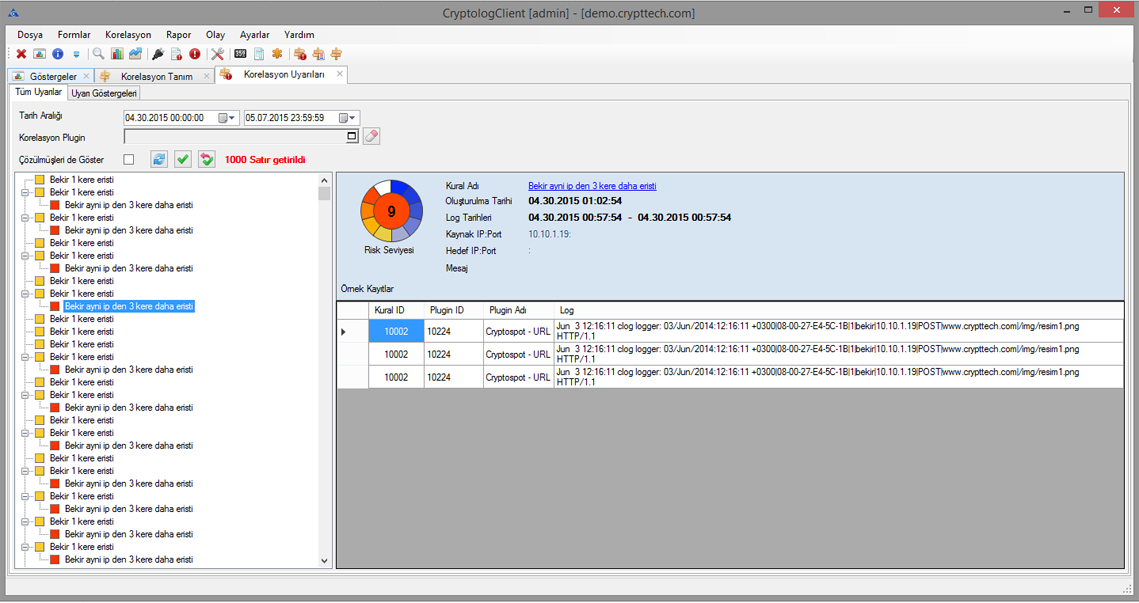

SIEM, topladığımız veriler üzerinde ilişkilendirme kuralları (correlation) tanımlaması yapmanızı sağlıyor. Örneğin internet hizmet sağlayıcınız (IPS) sunucunuza gelen bir IP adresinin zararlı olabileceği notunu düşüyor. SIEM, güvenlik duvarı, IPS ve web sunucusu loglarını bir araya getirerek ilişkilendirme yapıyor. Siz üç log içerisinde bir kural tanımlayarak IP’nin güvenlik duvarından geçmesi ve sunucuda şüpheli bir trafiğe neden olması halinde gerekli güvenlik önlemlerinin aktif edilmesini sağlayabiliyorsunuz. IP’nin güvenlik duvarından geçmesi veya geri gönderilmesi için komut ekleyebiliyorsunuz.

SIEM brute-force saldırılarına karşı çok güçlü bir güvenlik sağlıyor.

SIEM bu özelliğiyle kural tabanlı bir platform ve birçok log’u ilişkilendirmek, birçok sistemim kayıtlarını anlamlı hale getirmek için kullanılıyor. Log’un topladığı verileri, SIEM aracılığıyla anlamlandırıyorsunuz.

SIEM üzerinde birçok kural tanımlanabildiği gibi bu özelliği ürün ve davranış bazlı olarak sürekli geliştiriyoruz. Bahsettiğimiz IPS ve güvenlik duvarları gibi sistemlerin tümü imza tabanlıdır. Yani bir olay için kesinlikle bir imza tanımlanmıştır. Olayın anlaşılması için imza olması gerekir. Ancak SIEM’de bu davranış tabanlı ortaya çıkar. Bir IP’nin sürekli geri çevrilmesi veya bir kullanıcının sürekli farklı IP ve sunucular kullanması bir davranıştır.

Güvenlik duvarları üzerinde yapılan ‘brute force’ (deneme yanılma) saldırıları örnek gösterilebilir. SIEM sayesinde başarısız olan Login (kayıt) denemeleri yapan kullanıcının kim olduğunu, IP’sini bulabiliyorsunuz. Böylece saldırıya uğrama ihtimaliniz azaldığı gibi saldırının kaynağını bulabiliyorsunuz.

SIEM’in ne kadar bilincindeyiz?

SIEM özellikle bilgi güvenliği çevrelerinde iyi bilinen ve daha fazla duymaya başladığımız bir kavram. Türkiye’de de Siber Olaylara Müdahale Ekipleri’nin (SOME) kurulmasıyla önem kazanıyorlar. SIEM’de ‘false positive’ yani ‘yanlış gerçeklikler’ dediğimiz bir kavram söz konusu. Yani gerçekten bir olay olmuştur ancak bir saldırı değildir veya olayın ardından bir aksiyon alınmamış olabilir. SOME dahilinde kurulan Güvenlik Operasyonları Merkezleri’nde tespit edilen olayların gerçekten saldırı olup olmadığını analiz edecek mekanizmalar kullanılması gerekiyor. SIEM olayların varlığına karar verebiliyor ancak olaylar her zaman gerçek olmayabiliyor. Bu tür sistemleri kullanan firmaların kesinlikle uzman kişilerle çalışması gerekiyor.

Özellikle Log ürünleri ‘tak-bırak’ ürünleri değildir. Sürekli güncellenmesi ve entegrasyonu geliştirilmesi gereken ürünlerdir.

‘Birçok firma 5651’den bile habersiz’

Kobalas, Türkiye’deki girişimci ekosisteminin gelişmesi gerektiğini belirtirken önemli eksikler olduğuna değindi:

Açıkçası 700 müşteriyi biz kendimiz için az kabul ediyoruz. Türkiye’de küçük işletmeler de dahil 4-5 milyon firmanın olduğunu ele alırsak, birçoklarının modern güvenlik sistemlerine uzak kaldığını görüyoruz. 5651 kanunu 2007’den bu yana yürürlükte ve Log sisteminin sadece küçük bir kısmını ilgilendiriyor. Yıllar önce hayata geçmiş olsa da, halen bu kanunu bilmeyen bilişim uzmanları ve yöneticiler de maalesef mevcut.

Farkındalığı artırmak için seminerlerin ve konferansların çok önemli bir yer tuttuğuna inanıyoruz. SIEM bahsettiğimiz sistemlerin en üst seviyesi olarak görülebilir. Ancak Log sistemini bilmeyen birisi SIEM’i hiç bilmiyor. Tabii ki Türkiye’de bu konularda uzmanlaşan firmaların sayısı giderek artıyor. Bu aşamada yerli bir firma olmanın avantajını kullanmaya çalışıyoruz çünkü yabancı menşei ürünler piyasaya egemen olmaya başlıyor. Yabancı ürünlerden daha iyisini ortaya koyabilmemize rağmen yurt dışına uzanmakta da zorluk yaşıyoruz. 30 kişinin çalıştığı bir firma olarak yüzlerce uzmana sahip firmalardan daha başarılı olduğumuza inanıyorum. Başarımız ilerisi için de ümitli olmamızı sağlıyor.