Netsparker firmasında güvenlik araştırmacısı olarak görev yapan Ömer Çıtak, bu yıl ikincisi düzenlenen LOCARD Küresel Siber Güvenlik Zirvesi’ndeki konuşmacılardan biriydi. “Dünyayı bir gün hacker’lar mı yönetecek” adlı bir sunum yapan Çıtak ile gündemin en taze konusu Wannacry saldırı hakkında kısa bir söyleşi yaptım.

Çıtak, Türkiye’nin sayıları hızla artan kıdemli siber güvenlik uzmanlarından biri. Ülkemizin küresel savaş arenasında oldukça kritik bir yerde oturduğunu da göz önünde bulundurursak, Wannacry gibi saldırıları 7/24 takip ediyor ve etkilerini analiz ediyor. 12 Mayıs’ta patlak veren saldırının ardından yaşanan gelişmeleri değerlendiren ve akıllara getirdikleri soruları yanıtlayan Çıtak, Türkiye’de giderek artan fidye yazılım kurbanlarından biri olmamanız için ne yapmanız gerektiğini de not düşmeyi ihmal etmedi.

Wannacry’ı bugüne dek etkili olan Cryptolocker gibi fidye yazılımlardan farklı kılan nedir?

Bugüne kadar yazılan hiçbir Cryptolocker herhangi bir Windows 0day zafiyetinden faydalanmıyordu. Wannacry’dan önceki Cryptolockerlar saldırgan tarafından genelde sosyal mühendislik saldırıları veya kolay seçilmiş RDC parolası yüzünden erişimi kolay olan sunucularda kullanılıyordu. Wannacry’ı yazan saldırganlar zekice MS17-010 0day zafiyetinden faydalandı. MS17-010’u özet geçecek olursak 139 veya 445. portları açık olan tüm Windows Vista, 7, 8, 10 ve XP’lere uzaktan erişim hakkı tanıyan bir zafiyet. Bu zafiyet neticesinde Wannacry öncesinde doğrudan internete erişimi olan makinelere bulaşıp, ardından bulaştığı makinelerin bağlı olduğu internal network üzerindeki makinelere de bulaşmaya devam ediyordu.

Wannacry hakkında daha fazla teknik bilgi edinmek isteyen arkadaşlar bu blogpost’a göz atabilirler.

Saldırının etkileri halen sürüyor mu? Türkiye’nin ne kadar etkilendiği hakkında istatistikler mevcut mu?

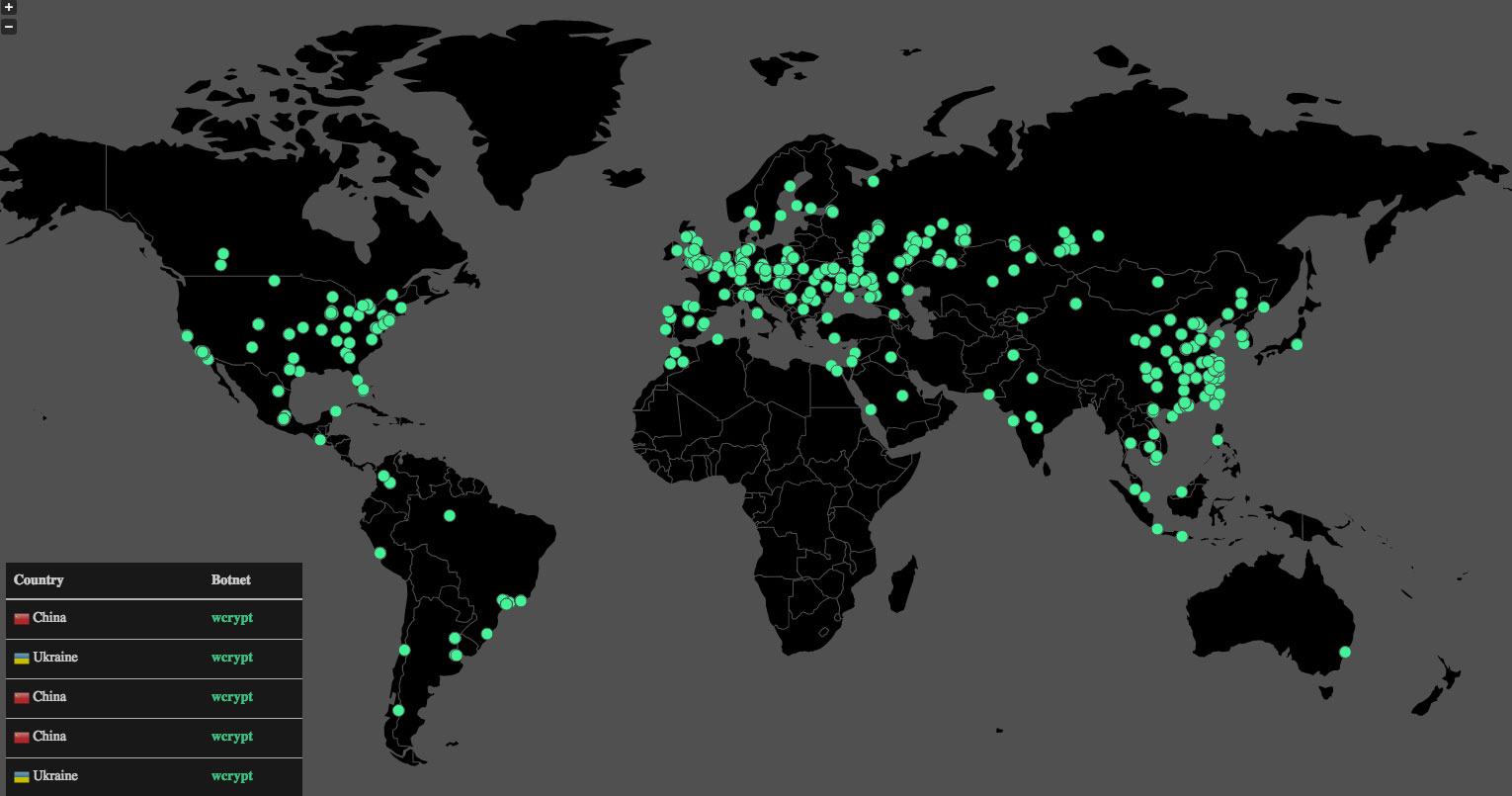

Evet, halen etkileri devam ediyor. Hatta öyle ki Wannacry’ın servisleri gelen taleplere cevap veremez hale geldi. [1] Tabii ki servislerin gelen taleplere cevap veremez hale gelmesinin tek sebebi hızla yayılması değil. Servislere yapılan bir DDoS saldırısı da mevcut.

Yapılan araştırmalara göre Wannacry’dan etkilenen ilk 5 ülke arasında Türkiye yok. [2] Zaten Türkiye’de faydalandığımız gerek IoT cihazlar olsun gerek Windows kullanan diğer sunucularda olsun bir aksaklık yaşamamamız, Wannacry’dan çok da etkilenmediğimizin bir göstergesi.

Wannacry saldırısının motivasyonu ne olarak beliriyor? Jeopolitik unsurlar ile ilgisi var mı?

Wannacry’ın küresel alanda yarattığı şok dalgası ile BTC değerindeki rekor artışın bağlantısı var mı?

Olmaz olur mu 🙂 Hatta öyle ki bazı ülkelerde uzun süredir kapalı olan BitCoin borsaları Wannacry saldırısı ile beraber tekrar hizmet verir duruma geldi. Bazı ülkelerdeki BitCoin borsaları ise hemen “komisyon almıyoruz” şeklinde duyurulara başladı.

BTC ve Darknet’in fidye yazılım dünyası ile bağlantısı ne durumda?

Birçok kişi fidye yazılımları virüs sanıyor. Türkiye’de özellikle firmaların bilinçlenmesi için neler yapılmalı?

Aslında kendi kendine internal network’te yayılma özelliğine sahip olduğundan aynı zamanda bir Worm(solucan). Dolayısı ile üçüncü kullanıcının bu farklı anlayamaması normal. Burada iş bizim gibi insanlara düşüyor. Bu röportajda da olduğu gibi her fırsatta doğrusunu aktarabilmek gerekiyor.

Firmalar kesinlikle bu konularda cimri davranmayıp teknik elemanlarını olabildiğinde eğitime gönderebilmeliler. Gönderemiyorlar ise kurum içi eğitim şeklinde eğitimler almalıdırlar. Zira işi sadece sosyal medyadan okuyarak anlayabilmek mümkün değil. İşi bilen, bilmeyen, teknik yeterliliği olan, olmayan herkes sosyal mecralarda yazıp çiziyor. Yanlış içeriklere denk gelip bilinçlendiğinizi düşünmek resmen kendi topuğunuza sıkmak demek. O yüzden işin ehli kişilere danışmak en iyisi.

Fidye yazılımlardan korunmak için aklımızda tutmamız gereken en temel bilgiler nedir?

Wannacry’ın 0day kullanması gibi istisnai durumunu gözardı edersek, dikkat edilmesi gereken en önemli maddeler şunlar;

1- Public erişimi olan cihazlarınızda kesinlikle parolayı default bırakmak veya basit parola seçmek gibi yanlışlar yapmayın. Olabildiğince zor ve karmaşık parolalar seçin.

2- Muhakkak bir Network pentest yaptırın. Zira network yanlış yapılandırılmış ise internal sanılan cihazlar external olmuş olabilir.

3- Gelen maillerdeki indirilen dosyalara dikkat edin. Hiçbir fatura size executable (çalıştırılabilir dosya) olarak gelmez. Bunu anlamak için bir Windows özelliği olan “Dosya Uzantılarını Göster” seçeneği açılmış olmalı. PDF dışında dosya uzantıları kesinlikle fatura değildir, PDF dışındaki formatlar indirilip açılmamalıdır. “Dosya Uzantılarını Göster” devre dışı olduğu durumlarda saldırgan “fatura.pdf.exe” adında bir dosya gönderebilir ve kurban bu dosyayı “fatura.pdf” olarak görüp yanılabilir.

Bu üç maddeye ek olarak Wannacry’dan bir ders çıkarıp sistemleri güncel tutmak gerekiyor. Zira bir zafiyet keşfedildiğinde yazılım firmaları hemen yama yayınlarlar. Wannacry duyulur duyulmaz Microsoft hemen bir güvenlik yaması yayınladı ve cihazını güncelleyenler Wannacry’dan etkilenmekten kurtuldu.